Cybersécurité : vos objets connectés sont des infiltrés !

Voir toutes les actualités

Ces dernières années, avec le développement des équipements connectés, nos pratiques quotidiennes, nos modes de vie et de travail ont pu, selon les volontés de chacun, évoluer grâce à des objets connectés qui facilitent l’accessibilité à certains appareils ou certaines fonctionnalités.

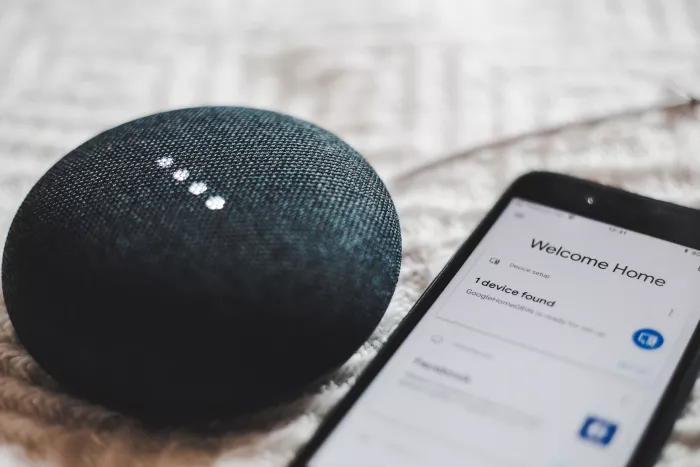

Par exemple, la Google Home, qui avec un nombre de fonctionnalités impressionnantes et qui ne cesse d’augmenter, vous permet de régler le thermostat de votre maison en votre absence ou encore éteindre le téléviseur oublié par votre enfant ce matin et tout ça, depuis votre bureau.

Pour avoir accès à toutes ces fonctionnalités, vos données personnelles sont utilisées lors de la synchronisation et l’utilisation quotidienne des objets connectés. Mots de passe, identité bancaire, et bien d’autres accès à votre portefeuille de données peuvent être utilisés, ce qui en fait un véritable danger, si vous n’y prêtez pas attention.

Dans notre dernier article, Découvrez les techniques de piratages des hackers, nous vous exposions les moyens de plus en plus poussés qu’utilisent les pirates informatiques afin d’extraire des données confidentielles et pouvoir exercer un moyen de pression sur votre personne ou sur l’organisation pour laquelle vous exercez.

“ Un ordinateur en sécurité, est un ordinateur éteint. Et encore …”

Bill Gates

Bien dit Bill.

Et oui, lorsque vos objets connectés “dorment”, ils utilisent tout de même vos informations, pour effectuer des mise à jour et des synchronisations.

Vous vous souvenez de la notification au réveil : “Votre application (…) a été mise à jour” ?

On vous avait prévenu 😏

Qu'est ce qu'un objet connecté ?

Pour mieux comprendre, retrouvons la définition d’un objet connecté :

Selon economie.gouv.fr, un objet de ce type “ a la capacité de se connecter à un réseau de communication et peut selon les cas, recevoir, stocker, traiter et transmettre des données, recevoir et donner des instructions pour fonctionner”

En plein dans le mille.

De vos données personnelles à vos données professionnelles

En effet, notamment avec le développement du télétravail, vous avez sûrement eu tendance à connecter des objets sur votre ordinateur ou votre téléphone professionnel.

Une simple enceinte pour suivre dans de meilleures conditions un webinaire, une paire d’écouteurs pour mieux entendre votre collègue lors d’une réunion teams/skype, peuvent être une belle porte ouverte.

Quelles solutions pour contrer ces problèmes de sécurité ?

Au préalable, avant tout achat d’objet de ce type, renseignez vous sur ses caractéristiques, son fonctionnement général et surtout sur les modalités d’interactions de l’appareil.

Après cet achat, à vous de mettre en pratique les bons conseils d’usage :

🔹Sécurisez les connexions avec des mots de passes robustes,

🔹Faites les mises à jour recommandées, régulièrement

🔹Limitez l’accès aux connexions internet. N’utilisez que des connexions sécurisées, via des mots de passes et des confirmations d’authentification de l’utilisateur.

“Depuis le 1er janvier 2022, le vendeur d’un bien comportant des éléments numériques, doit informer les consommateurs de la durée durant laquelle les mises à jour logicielles que le producteur fournit, restent compatibles avec les fonctionnalités du bien.”

Bien que les objets connectés personnels (wearables) soient en pleine expansion, et s’appliquent à des domaines de plus en plus larges : Santé, sport, loisirs, vie quotidienne, domotique, sécurité, économie, énergie … ils n’en demeurent pas moins de véritables menaces pour la sécurité de vos données (personnelles et professionnelles).

Conçus pour être des alliés du quotidien, ces objets peuvent vite se transformer en infiltrés malveillants.

Article écrit par Matthieu Hémon

Chargé de communication